La actividad de hacking relacionada con las criptomonedas ha alcanzado un nuevo y preocupante nivel.

Según un informe de Cisco Talos, el grupo cibercriminal norcoreano conocido como "Famous Chollima" parece haber intensificado sus operaciones. Al parecer, Famous Chollima se está centrando ahora en los solicitantes de empleo en el sector de las criptomonedas en la India, utilizando un método de ataque totalmente nuevo.

En lugar de llevar a cabo ataques flagrantes y a gran escala contra empresas de criptomonedas, como hace el Grupo Lazarus, Famous Chollima ha ideado una ingeniosa estrategia para acceder a las empresas del sector.

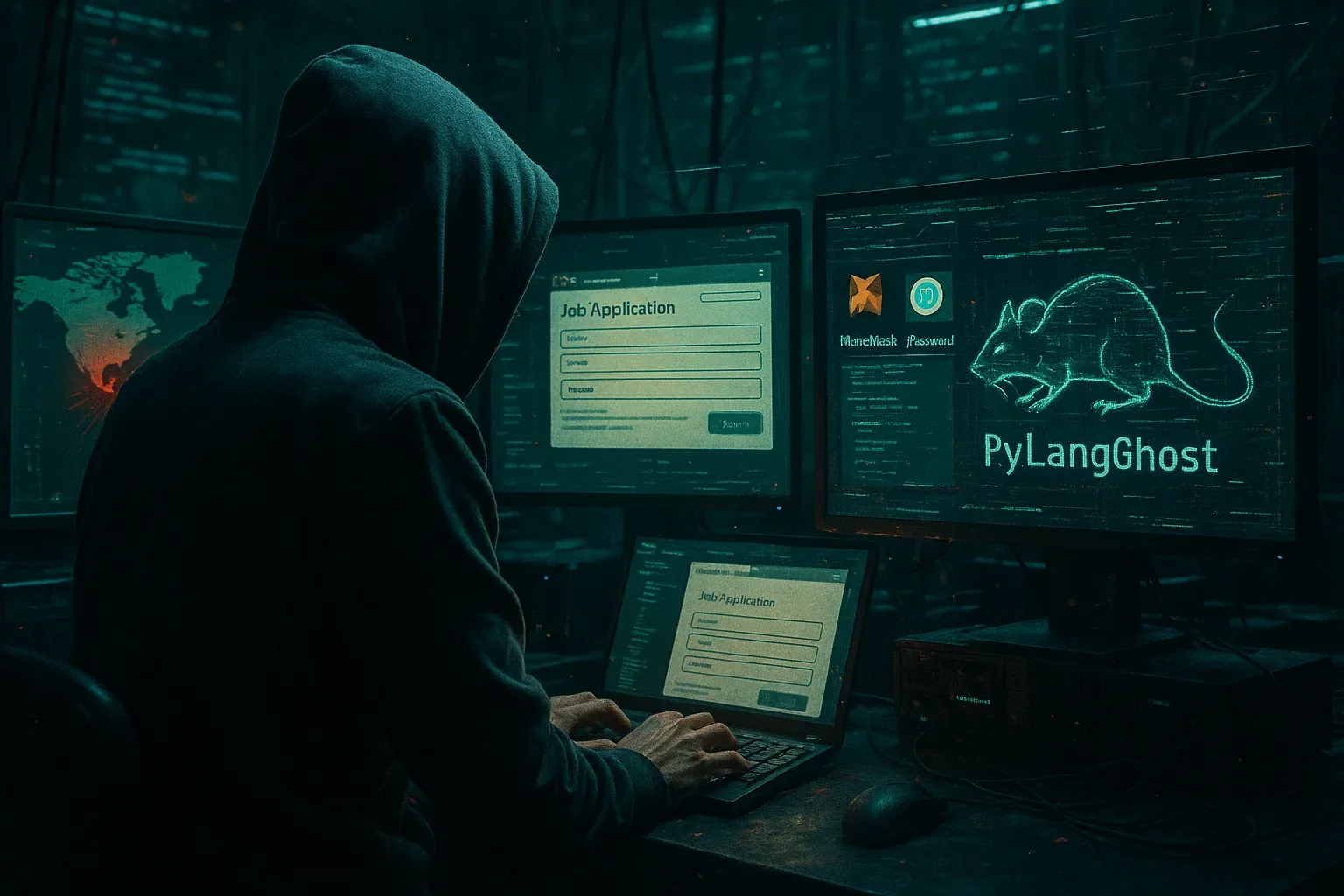

"Famous Chollima, un actor de amenazas alineado con Corea del Norte, tiene como objetivo a los profesionales del blockchain y las criptomonedas (principalmente en India) con la nueva PylangGhost RAT, una versión en Python de su anterior GolangGhost RAT", said Cisco Talos.

Famous Chollima, un actor de amenazas alineado con Corea del Norte, tiene como objetivo a los profesionales de la criptomoneda/blockchain (principalmente en India) con la nueva PylangGhost RAT, un equivalente basado en Python a su GolangGhost RAT: https://t.co/fYKvY1tXdB pic.twitter.com/ojDl6Oz7Zv

- Cisco Talos Intelligence Group (@TalosSecurity) 18 de junio de 2025

Según Cisco Talos, "Famous Chollima" fue denunciado por primera vez a mediados de 2024 o incluso antes.

Aunque el Grupo Lazarus es conocido por atacar directamente -y en algunos casos extorsionar- a empresas de criptomonedas con sede en Estados Unidos, como Kraken, Famous Chollima adopta un enfoque diferente: penetrar en las redes corporativas a través de formularios de solicitud.

A diferencia de las acciones norcoreanas contra Kraken y otras empresas, los ataques de Famous Chollima no utilizan a los propios solicitantes para acceder a los sistemas corporativos.

En su lugar, atraen a las víctimas a través de sitios de contratación falsos que imitan a famosas empresas de criptomonedas. Sin embargo, las solicitudes de empleo carecen de marca e incluyen una pregunta aparentemente sin sentido: "¿Qué hace que este servidor de aplicaciones tecnológicas sea tan difícil?"

Además de estar mal ejecutados, estos ataques van en contra de la reputación del Grupo Lazarus, conocido por su eficacia. Cisco Talos señala que Famous Chollima es relativamente amateur.

Los delincuentes atraen a las víctimas a través de sitios de reclutamiento ficticios que se hacen pasar por empresas tecnológicas o de criptomonedas. Tras enviar una solicitud, la víctima desprevenida es invitada a una entrevista online. Durante la supuesta entrevista, el sitio falso pide al entrevistado que escriba comandos a través de la interfaz de línea de comandos (CLI). Dicen que los comandos son para instalar controladores de vídeo, pero en realidad descargan y ejecutan software malicioso.

Una vez instalado, el malware PylangGhost permite a Famous Chollima obtener acceso completo al ordenador de la víctima. Es capaz de robar la información de inicio de sesión, el historial del navegador y los datos de la billetera de criptomonedas.

Además, el malware se dirige a más de 80 extensiones populares, incluyendo MetaMask, Phantom y 1Password.

El verdadero objetivo del ataque aún no está claro. No se sabe si estas acciones son sólo delitos aislados o un primer paso hacia un ataque coordinado a gran escala. Es posible que Famous Chollima esté infectando los ordenadores de estos candidatos para luego suplantar su identidad e infiltrarse de forma más efectiva en el mercado de criptoempleo.

Tras el caso BITMEX, en el que salió a la luz que el Grupo Lazarus utiliza al menos dos equipos separados -uno de bajo nivel para infiltrarse y otro altamente especializado para robar datos-, es natural preguntarse si Famous Chollima también representa una evolución jerárquica de la comunidad de hackers norcoreana.

Los candidatos a puestos en el mundo de las criptomonedas, especialmente en la India, deben tener mucho cuidado. Desconfíe de las oportunidades de trabajo no solicitadas. Nunca ejecute comandos en su sistema si no conoce la fuente.

También es esencial asegurar los dispositivos finales, utilizar la autenticación multifactor (MFA) y supervisar cuidadosamente las extensiones del navegador.

Por último, es importante verificar la autenticidad de los portales de contratación antes de proporcionar cualquier información personal o profesional.